|

|

網(wǎng)站上存過程分析

復(fù)制代碼 代碼如下:

<?php

header("Content-type: text/html; charset=utf-8");

if($_FILES)

{

echo '<pre>';

var_dump($_FILES);

echo '</pre>';

}

?>

<form action="" enctype="multipart/form-data" method="POST">

<input type="file" name="txt" size="50">

<input name="Submit" type="submit" value="提交" >

</form>

以上是個(gè)簡單測(cè)試?yán)樱覀兛纯?BR>

我們來分析下:

name來自 上存時(shí)候選擇文件名稱

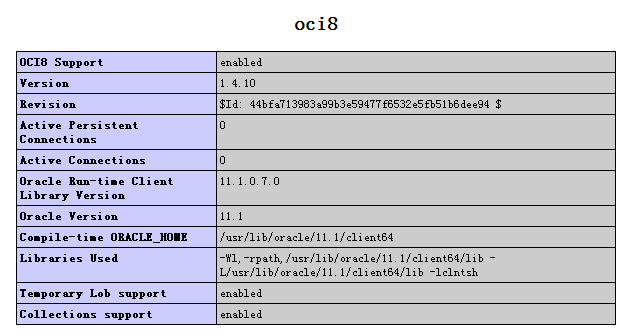

type 是文件類型, 這個(gè)類型那里來的呢?呵呵,這里非常關(guān)鍵的。 很多時(shí)候,很多同人會(huì)認(rèn)為,這個(gè)是服務(wù)器自動(dòng)判斷生成的。 如果是這樣想,覺得也有可能。 php 封裝了上存,它自帶類庫好像可以的。 但是,反過來想想,你隨便選擇個(gè)什么格式文件,都會(huì)有格式類型。這樣一想,我們推斷這個(gè)值,可能也來自用戶輸入的。 我們來抓包看看我們類型。

type值 也來自,用戶輸入值了。

size來自程序計(jì)算上存文件大小,這個(gè)是自動(dòng)計(jì)算的。 相比我們都清楚的。

你說這么多有啥樣呢?

想必有朋友開始問了,我上面分析上存文件格式 ,跟開發(fā)出現(xiàn)漏洞有什么關(guān)聯(lián)呢。 其實(shí),我們想想,上面說的,一個(gè)文件名稱name屬性,以及文件類型type屬性。 在我們上存文件,后端處理時(shí)候,會(huì)經(jīng)常用到的。 作為開發(fā)者,在使用這2個(gè)變量,一定要繼續(xù)執(zhí)行“一切輸入代碼是有害的”原則。你在使用時(shí)候,要把它當(dāng)作,跟其它get,post 獲取變量一樣處理。 要檢測(cè),過濾一切輸入變量。

我們經(jīng)常做功能是,限定用戶輸入必須是某種格式文件,然后保存為該格式。分析到這里,下面有很多需要繼續(xù)分析地方,今天先提出大綱。接下來會(huì)分析這樣常見3類上存漏洞。

1.使用用戶文件名,生成文件,特殊字符過濾不嚴(yán)格,導(dǎo)致文件生成出現(xiàn)漏洞

2.移動(dòng)文件目錄時(shí)候,由于采用用戶傳入的文件名拼接,生成到錯(cuò)誤目錄

3.相信用戶輸入type 類型,直接將用戶文件名保存為文件

php技術(shù):探討:web上存漏洞及原理分析、防范方法,轉(zhuǎn)載需保留來源!

鄭重聲明:本文版權(quán)歸原作者所有,轉(zhuǎn)載文章僅為傳播更多信息之目的,如作者信息標(biāo)記有誤,請(qǐng)第一時(shí)間聯(lián)系我們修改或刪除,多謝。