|

|

1、sql注入漏洞。

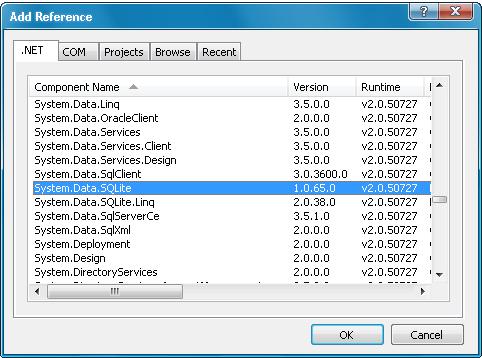

解決辦法:使用存儲過程,參數(shù)不要用字符串拼接。簡單改進辦法:使用SqlHelper和OledbHelper

2、跨站腳本漏洞

解決辦法:“默認禁止,顯式允許”的策略。具體參考:從客戶端檢測到有潛在危險的Request.Form值,禁止提交html標記(<>等被轉(zhuǎn)義成<)

3、上傳漏洞

解決辦法:禁止上傳目錄的運行權(quán)限。只給讀取權(quán)限。另外要禁止上傳非法類型文件。不僅僅是ASPx類型,包括很多,甚至htm、html類型文件也不應(yīng)該直接上傳保存。

4、數(shù)據(jù)庫連接帳號,盡量使用最低權(quán)限的帳號。一定不要給管理員權(quán)限。

假如被黑客得知了數(shù)據(jù)庫的密碼。

那我們就可以執(zhí)行任意系統(tǒng)命令了。

例如:xp_cmdshell 'dir c:/'

另外還有

tasklist

taskkill

pslist

pskill

NET user

NET user guest /active:yes

NET user hack hack /add

NET user hack /del

NET localgruop administrators hack /add

query user

logoff 1

這些命令是不是很恐怖?呵呵。所以一定不要給web數(shù)據(jù)庫連接帳號管理權(quán)限。

5、用戶登錄。這里不要把用戶標識明文存儲在cookie里,以用來標識用戶是否登錄。因為cookie是可以被修改的。請看這里的修改cookie,冒充其他用戶。nc httpwatch使用視頻教程,用微軟的Forms窗體身份驗證和角色一般情況都夠用了。

6、如果網(wǎng)站程序中用到讀寫文件,一定要慎重,因為讀取的操作很可能被黑客利用,例如用一個查看圖片的ASPx文件讀取web.config,用一個生產(chǎn)模板的功能生成木馬。

7、充分利用驗證碼。用戶登錄、評論等等可能會被提交垃圾信息的地方,都要使用驗證碼,而且要有一個安全的驗證碼。才能防止被暴力破解,防止網(wǎng)站充滿垃圾數(shù)據(jù)。

8、代碼要嚴謹,修改用戶資料、修改用戶數(shù)據(jù)都要跟用戶關(guān)聯(lián)起來,比如update news set title='新的標題' where id=新聞編號,這里還要加一個限制:userid=用戶編號,這樣可以防止一個人修改別人的新聞。

9、關(guān)閉web.config中的錯誤顯示。<customErrors mode="RemoteOnly" defaultRedirect="404.ASPx"></customErrors>

以上是程序方面的安全問題,想到哪里就寫到哪里。沒有系統(tǒng)的整理。

另外順便提提服務(wù)器安全問題。

1、開啟windows防火墻,關(guān)閉不用的端口。這點是最重要的。就是說你提供的服務(wù)越少,你的服務(wù)器就越安全。

2、設(shè)置安全的密碼。復(fù)雜度要達到一定強度。定期修改密碼。密碼不要泄露給別人,包括機房管理員。如果必要告訴機房人員,待機房人員用完密碼以后立刻改掉。

3、安裝ARP防火墻。機房里ARP病毒非常多,如果中了ARP病毒,輕者瀏覽網(wǎng)站不正常,可能有木馬跟隨。嚴重的就整個網(wǎng)站、機房都斷網(wǎng)了。

4、適當?shù)陌惭b殺毒軟件。(諾頓、麥咖啡等)

5、IIS關(guān)閉不用的服務(wù),例如ASP支持,關(guān)閉不用的服務(wù):ftp,smtp,pop3等等,修改網(wǎng)站根目錄。設(shè)置目錄權(quán)限。

6、針對各種攻擊,有不同的對策,例如cc攻擊。曾經(jīng)遇到一次,深圳那邊有5臺連續(xù)IP的機器對我的一個視頻站發(fā)動CC攻擊,導(dǎo)致網(wǎng)站打開非常的慢,開始我們還不知道是被攻擊,以為程序有漏洞,不停的找程序的問題。后來通過服務(wù)器安全管理軟件,查出是這些IP在作怪,通過站長屏蔽IP訪問的幾種方法中提到的“本地安全策略”方法屏蔽掉這5個IP以后服務(wù)器恢復(fù)正常,網(wǎng)站恢復(fù)了往日的速度。

常用命令:iisapp -a,NETstat -nao,tasklist,telNET xxx.xxx.xxx.xxx 端口

7、遠程管理軟件不要用默認端口,雖然密碼被暴力破解和猜到的可能很小,但是總是有無聊的人嘗試。造成日志里一堆垃圾信息。修改端口以后就沒有人嘗試破解密碼了。因為他跟不知道這個端口是做什么的。談到這里,我想起,不用的服務(wù)要關(guān)閉,那么用的服務(wù)器就要開啟嗎?那肯定是要啟動的,不啟動誰都用不了了,這里可以做一個限制,比如我的smtp服務(wù)只提供本機使用,那么我從防火墻里把25端口關(guān)閉,如果我的SQL SERVER只是供本機使用的。那么我也從防火墻里吧1433端口關(guān)閉。這樣外部無法連接,自然也不存在暴力破解數(shù)據(jù)庫密碼了。windows防火墻還可以針對某一個IP開放某個端口。還是比較強大的。

以上亂七八糟的談了一堆,希望對站長和程序員們有所幫助,大家可以加我QQ:4111852交流。我非常的歡迎。

最后說一下那個網(wǎng)友被掛馬的解決建議:

1、備份好數(shù)據(jù)庫、其他數(shù)據(jù)。

2、把所有程序、包括目錄全部刪除,以確保沒有文件被留后門。

3、如果有可能,檢查服務(wù)器安全,確保服務(wù)器沒有被建立后門,例如超級帳號、安裝了后門木馬。這樣的話,你怎么修改你的程序都沒用,人家隨時可以修改你的程序。

4、另一個網(wǎng)友提到的辦法,上傳一個靜態(tài)文件test.html,訪問一下看看,是不是也有木馬以排除網(wǎng)絡(luò)問題。

5、如果4中,確認不是網(wǎng)絡(luò)問題,那就是文件被掛馬了,全部程序刪除,上傳自己的安全的備份,恢復(fù)數(shù)據(jù),檢查數(shù)據(jù)庫,確保木馬不在數(shù)據(jù)庫中。

6、查看IIS日志,看誰登錄過后臺,參考:iis日志分析視頻教程

思路特別亂,大家將就看一下吧

AspNet技術(shù):asp.net網(wǎng)站安全從小做起與防范小結(jié),轉(zhuǎn)載需保留來源!

鄭重聲明:本文版權(quán)歸原作者所有,轉(zhuǎn)載文章僅為傳播更多信息之目的,如作者信息標記有誤,請第一時間聯(lián)系我們修改或刪除,多謝。